Nuevo hack de PlayStation 3

Problemas para Sony tras el lanzamiento de un nuevo custom firmware.

Sony vuelve a sufrir una nueva pesadilla relacionada con la seguridad de PlayStation 3 tras la publicación ayer de un nuevo custom firmware con acceso a PSN al que ha seguido la distribución de las claves de desencriptación LV0 de la consola, algo que muchos creen deja al sistema con las puertas totalmente abiertas.

No es algo nuevo, claro. Hace un par de años apareció el primer firmware que permitía piratear la consola, así como el dongle USB PSJailBreak, el cual explotaba una debilidad en el protocolo USB de PS3 para permitir que se parchease el software y así ejecutar software copiado desde el disco duro. Poco después el grupo de hackers fail0verflow publicaba herramientas que permitían a los usuarios encriptar archivos para el sistema de la misma forma que lo hace Sony, provocando una nueva oleada de piratería. Cuando Geohot hizo pública la clave raíz 'metldr' a Sony le crecieron los enanos, causando además una fea disputa legal.

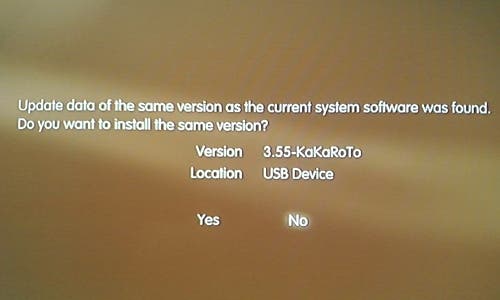

La respuesta de la compañía fue el firmware 3.60, el cual tapaba muchos de los agujeros y solucionaba el problema de la clave raíz. Las consolas que tienen instalada esta versión (o superior) no pueden ejecutar un custom firmware, así que sólo las consolas hackeadas, o aquellas con firmware 3.55 o inferior, pueden ejecutar código sin los caros dispositivos de downgrade por hardware que se utilizan en viejas máquinas.

Pese a la efectividad del firmware 3.60, PlayStation 3 se ha seguido enfrentando a problemas de piratería, especialmente el JB2/TrueBlue dongle, pero este hack sigue limitado las consolas a 3.55 y evita que accedan a la PSN. Eso era así hasta hace poco, porque al filtrarse el protocolo de "passphrase" que protege al servicio todas las consolas podrán tener acceso a él.

El lanzamiento de un nuevo custom firmware - y de las claves de desencriptación LV0 en particular - supone un problema grave. Aunque con casi toda probabilidad Sony cambiará la passphrase de PSN en la futura actualización 4.30, la publicación de la clave LV0 implica que cualquier futura actualización que saque de aquí en adelante la compañía japonesa se podrá desencriptar casi sin esfuerzo. Las opciones que tiene en este sentido son limitadas: toda PS3 necesita desencriptar el archivo descargado del firmware para actualizar la consola (y una máquina comprada en el lanzamiento en 2006 se puede actualizar al último software). La publicación de la clave LV0 permite hacer eso con un PC, y entonces re-encriptar los ficheros del CoreOS y el XMB con las claves 3.55 existentes que se pueden cargar en consolas hackeadas.

¿Cómo puede haberse filtrado la LV0? Los hackers que descubrieron originalmente la clave maestra - los cuales se hacen llamar "The Three Tuskateers" - aparentemente lo lograron hace tiempo, pero no quisieron hacerla pública. Recientemente esa información se filtró accidentalmente y un nuevo grupo de hacking chino - llamado "BlueDiskCFW" - mostró su interés en publicar actualizaciones de custom firmware... cobrando por ello. Para evitar que esta gente se aprovechase de su trabajo los Muskateers hicieron pública la clave LV0... y en menos de veinticuatro horas apareció el primer CFW gratuito.

En un comunicado, el grupo asegura que "podéis estar seguros que de no ser por esta filtración la clave jamás hubiese visto la luz del día. Tan sólo el miedo a que nuestro trabajo sea aprovechado por otros para ganar dinero nos ha forzado a su publicación ahora".

Hemos preguntado a Sony su opinión al respecto, pero todavía no hemos obtenido respuesta.